Se trata de una vulnerabilidad en los protocolos PGP y S/MIME que le permite a los atacantes tener acceso a los mails.

Se reportó una grave falla de seguridad para quienes usan el cifrado PGP Y S/MIME en sus correos con formato html. Un grupo de investigadores, liderado por Sebastian Schinzel, reportó el hallazgo y dijo que, al momento, no se encontró una solución.

Por qué es tan grave este hallazgo

Se trata de estándares de cifrados muy utilizados por determinados usuarios (en ocasiones periodistas, miembros del Gobierno o empresarios) que buscan añadir una capa extra de seguridad a sus mails. Este cifrado se instala, usualmente, a través de extensiones o add-ons.

Esta vulnerabilidad les permitiría a los ciberatacantes leer todos los correos que se intercambien por esa vía e incluso tener acceso a las comunicaciones que se hayan producido en el pasado.

El problema fue reconocido por la ONG Electronic Frontier Foundation (EFF) que advirtió sobre la gravedad de este tema que podría afectar a millones de correos.

De qué se trata esta vulnerabilidad

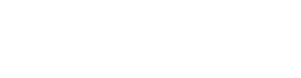

«El problema está en la implementación de los estándares PGP y S/MIME en algunos clientes de correos que utilizan formato html. La vulnerabilidad, llamada EFAIL, abusa de los contenidos activos en correos html, por ejemplo imágenes o estilos que están referenciados externamente, para convertir el contenido cifrado en texto plano», explicó Camilo Gutiérrez, jefe de Laboratorio de ESET Latinoamérica, en diálogo con Infobae.

Se crean canales de exfiltración, para lo cual, el atacante necesita acceder a los correos encriptados ya sea a través de intervención en el tráfico de red, comprometiendo los correos, servidores, sistemas de backup o las computadoras.

Así obtienen acceso al correo cifrado. El segundo paso es poder desencriptarlo para ver y leer el contenido en su totalidad.

Según los investigadores, la vulnerabilidad se puede explotar con dos ataques diferentes.

En primer lugar está el ataque de «exfiltración directa» que se aprovecha de vulnerabilidades en algunos sistemas como Apple Mail, iOS Mail y Mozilla Thunderbird, por ejemplo.

Los atacantes envían un correo que está diseñado para extraer la información cifrada y convertirla en texto plano. La vulnerabilidad empieza a afectar ni bien el usuario abre el correo. No hace falta que se descargue ningún adjunto ni se haga clic en ningún enlace.

La otra forma de ataque se produce a través de CBC/CFB gadget, que emplea sistemas de cifrado por bloques que se usan en PGP y S/MIME. En este caso, el atacante inyecta las cadenas de texto maliciosas dentro de los mails cifrados y así exfiltran la información de esos bloques, detalla Gutiérrez.

Qué medidas tomar

Por empezar, se aconseja dejar de usar los protocolos de cifrado en los correos electrónicos. Aquí, cómo desactivarlo, según explica la EFF:

Correo Thunderbird de Mozilla

Aquí se detalla cómo deshabilitar el add on o extensión Engimail para, de ese modo, desactivar el protocolo PGP.

Ingresar en el menú de configuración y elegir la opción Add-ons.

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2018/05/14120834/Thunderbird-2-edited.jpg)

Luego presionar «deshabilitar» (disable) donde dice Engimail.

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2018/05/14120922/Thunderbird-3-edited.jpg)

Mail de Apple

En este caso, hay que ingresar en Mail, y luego en la barra de menú que figura en la parte superior de la pantalla optar por la opción para remover el correo (Quit mail).

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2018/05/14122245/quit-mail-apple-mail-copy.jpg)

Luego, dentro del ícono del Buscador (Finder) seleccionar la opción Ir a la carpeta (Go to folder).

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2018/05/14122347/go-to-folder-apple-mail-copy.jpg)

Una vez allí, se debe ingresar la siguiente ruta: /Library/Mail/Bundles. Una vez que sea redirigido a la carpeta en cuestión, hay que borrarla (Move to trash). Es posible que se requiera ingresar la contraseña de administrador para terminar de completar esta acción.

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2018/05/14122642/Move-to-trash-Apple-mail-edited.jpg)

Outlook

Para deshabilitar el PGP se requiere instalar y correr nuevamente el Gpg4win. Una vez que se haya ingresado a ese link, hay que sacar el tilde en «GpgOL» y terminar de completar la instalacion.

/s3.amazonaws.com/arc-wordpress-client-uploads/infobae-wp/wp-content/uploads/2018/05/14123330/Outlook-copy.jpg)

Se espera que eventualmente las empresas afectadas publiquen parches para solucionar este inconveniente, así que será fundamental estar atentos e instalar las actualizaciones correspondientes.

Más adelante también es muy probable que se solucionen los problemas con los estándares que hoy están comprometidos.